四代飞度防火墙如何拆卸?拆卸过程中需要注意什么?

24

2025-02-26

在如今互联网普及的时代,网络安全问题日益凸显。防火墙作为网络安全的第一道防线,是企业和个人保护网络免受攻击的重要工具。然而,很多人对防火墙的使用方法并不熟悉,因此本文将详细介绍防火墙的使用技巧,帮助读者提升网络安全。

一、什么是防火墙

防火墙是一种网络安全设备,用于监控和过滤进出网络的数据包,以保护网络免受未经授权的访问、恶意软件等威胁。它可以对网络流量进行检查,并根据预设的规则允许或拒绝通过。

二、防火墙的分类

防火墙可以分为软件防火墙和硬件防火墙两种类型。软件防火墙安装在计算机上,可以监控本机与外界通信;硬件防火墙则是一种独立设备,可在网络入口处过滤数据包。

三、防火墙的基本原理

防火墙基于一些规则和策略来过滤网络流量,这些规则和策略可以根据实际需求进行配置。当数据包进入防火墙时,防火墙会根据配置的规则来判断是否允许通过,从而实现网络安全保护。

四、防火墙的工作模式

防火墙有两种主要的工作模式:包过滤和状态检测。包过滤模式基于源地址、目标地址、端口等信息对数据包进行过滤;状态检测模式则会维护一个状态表,记录通信双方的连接状态,并根据状态表对数据包进行过滤。

五、设置强密码

防火墙管理界面是防火墙的入口,设置一个强密码能有效防止恶意攻击者通过猜测或暴力破解的方式获取管理权限,因此在设置密码时应遵循复杂度高、长度长、不易被猜测的原则。

六、定期更新防火墙固件

防火墙厂商会不断发布新的固件版本来修复漏洞、增强功能等,因此定期更新防火墙固件能够提升网络安全性。在进行固件更新之前,应备份配置文件,以防止升级过程中的数据丢失。

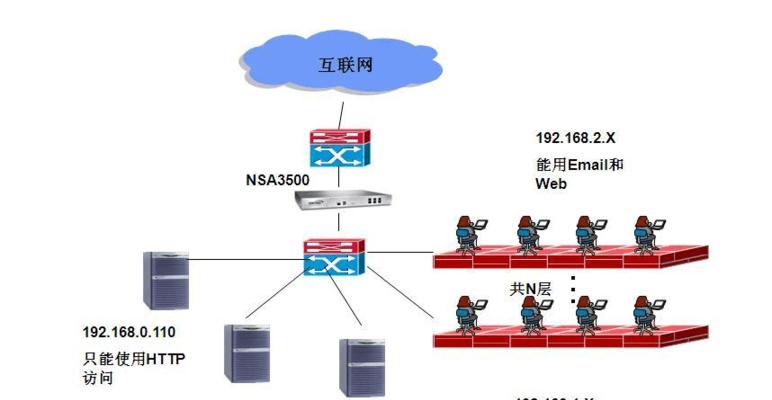

七、配置访问控制列表(ACL)

访问控制列表是一组规则,用于过滤进出防火墙的数据流量。通过配置ACL,可以限制特定IP地址或端口的访问权限,从而提高网络安全性。

八、开启日志功能

开启防火墙的日志功能可以记录网络流量的详细信息,包括源IP地址、目标IP地址、使用的端口等。通过查看日志可以及时发现潜在的安全威胁,并采取相应措施进行防范。

九、配置虚拟专用网络(VPN)

虚拟专用网络可以通过加密和隧道技术在公共网络上创建一个私密通道,保障数据传输的安全性。配置VPN能够有效防止未经授权的用户通过互联网访问内部网络。

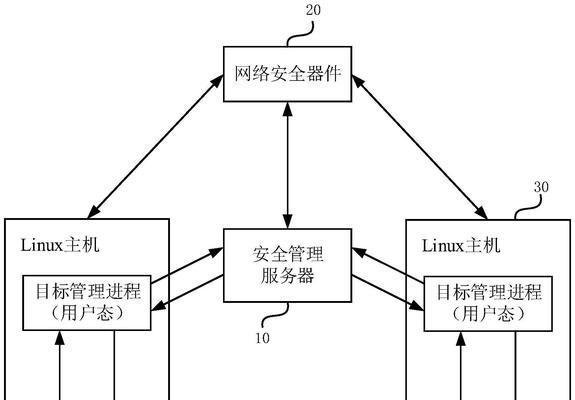

十、设置网络隔离

通过设置不同的安全区域和访问策略,可以将网络划分为多个隔离的区域,从而限制不同区域之间的访问。这样即使一部分网络受到攻击,也不会对其他区域造成影响。

十一、监控和分析网络流量

防火墙可以提供网络流量监控和分析功能,通过分析网络流量,可以及时发现异常行为和潜在的安全威胁。及时采取相应的措施能够最大程度地减少网络风险。

十二、设置入侵检测系统(IDS)

入侵检测系统可以监测和报警网络中的异常行为和攻击。通过配置IDS,可以及时发现潜在的安全威胁,并采取相应措施进行防范。

十三、定期备份配置文件

定期备份防火墙的配置文件是防止数据丢失和恢复系统的重要手段。在备份时应选择可靠的存储介质,并定期验证备份的完整性和可恢复性。

十四、持续学习和更新知识

网络安全技术日新月异,为了保持网络安全,使用防火墙的人员需要持续学习和更新知识。关注安全博客、参加安全培训等都是提升网络安全能力的有效途径。

十五、

通过本文的介绍,我们了解了防火墙的基本原理和工作模式,以及一些实用的使用技巧。在网络安全日益重要的今天,合理使用防火墙将成为保护网络安全不可或缺的一环。希望读者通过本文的学习,能够更好地保护网络安全,避免被黑客攻击和数据泄露的风险。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。